Ransomware Petya Diduga Senjata "Cyber" Perusak

KOMPAS.com - Setelah WannaCry, ransomware baru yang disebut sebagai “Petya” pekan lalu melancarkan serangan global dan melumpuhkan komputer-komputer di sejumlah perusahaan besar.

Serangan terparah terjadi di Ukraina. Sebagian infrastruktur penting negeri ini menjadi korban, termasuk perbankan, bandara, kereta api, bahkan juga reaktor nuklir Chernobyl yang dibuat terpaksa beralih ke sistem manual untuk pendeteksian radiasi.

Petya lebih canggih dan mematikan dibandingkan WannaCry. Ransomware baru tersebut bukan hanya mampu mengunci file target di harddisk dengan enkripsi seperti WannaCry, tapi juga bisa mengenkripsi partition table NTFS sehingga komputer tidak bisa booting ke sistem operasi.

Komputer juga dipaksa crash dan reboot agar pengguna tak bisa memakainya sebelum membayar tebusan yang diminta, yakni sebesar 300 dollar AS dalam bentuk mata uang virtual Bitcoin.

Layaknya program jahat jenis ransomware, Petya “menyandera” komputer dengan kunci enkripsi dan meminta sejumlah uang tebusan pada korban apabila mau kembali mengakses perangkatnya.

Motif dari penjahat cyber pembuat ransomware biasanya adalah untuk mencari uang. Tapi apakah Petya benar-benar ditujukan sebagai pendulang untung? Apakah ia sungguh-sungguh ransomware atau program jahat jenis lain yang lebih mengerikan?

Tak niat cari uang

Sejumlah perusahaan besar seperti FedEx, Merck, AP Moller-Maersk, dan Cadbury menjadi korban Petya. Keempat perusahaan ini punya valuasi gabungan senilai 130 miliar dollar AS sehingga pasti tak masalah untuk membayar uang tebusan 300 dollar AS per komputer seperti yang diminta.

Petya pun pasti bisa mengumpulkan sejumlah besar uang bukan? Ternyata tidak juga. Dalam dua hari semenjak awal penyebarannya Selasa pekan lalu, Petya hanya berhasil mendulang tebusan senilai 10.000 dollar AS.

Jumlah tersebut sangat kecil dibandingkan ransomware lain, seperti misalnya yang menyerang perusahaan penyedia layanan internet Nayana di Korea Selatan awal Juni lalu dan berhasil memeras tebusan sebesar 1,6 juta dollar AS.

Kenapa jumlah tebusan yang dikumpulkan Petya hanya sedikit? Pembuat ransomware ini terkesan tidak niat mencari uang. Metode pembayarannya ribet.

Alamat e-mail tunggal yang dijadikan kontak untuk membayar tebusan telah ditutup sejak Petya mulai banyak diberitakan. Dompet Bitcoin untuk penampung tebusan pun hanya berjumlah satu akun, bukan dibuat banyak untuk masing-masing korban supaya bisa mengetahui korban mana yang sudah membayar .

Kalaupun tebusan dibayar, peneliti keamanan dari Kaspersky menyebutkan bahwa Petya sebenarnya tak akan mengembalikan file karena pembuatnya sejak awal memang tidak berniat melakukan dekripsi.

Update on #NotPetya #ExPetr: threat actors CAN'T decrypt files. Don't pay ransom. It won't help -> https://t.co/Df7tGqXO2Q

— Eugene Kaspersky (@e_kaspersky) June 28, 2017

Dari sini muncul dugaan bahwa Petya sebenarnya bukan ransomware, melainkan program jahat jenis lain yang memakai sebutan dan cara kerja “ransomware” sebagai kedok belaka.

Kalau bukan ransomware, lalu apakah Petya sebetulnya? Peneliti keamanan Matt Suiche dari Comae menyebut Petya sebagai “wiper”, yakni program jahat yang memang dibuat untuk mengunci komputer secara permanen. Dengan kata lain, Petya sebenarnya adalah senjata cyber perusak.

“Tujuan wiper adalah untuk menghancurkan dan merusak. Sementara, tujuan ransomware adalah mencari uang,” tulis Suiche dalam sebuah artikel.

Hacker jadi kambing hitam?

Dari “sifat asli” Petya yang mulai terkuak, muncul spekulasi bahwa ia sebenarnya merupakan senjata cyber yang sengaja dilepas oleh suatu negara untuk menyerang negara lain dalam sebuah perang cyber.

Saling serang antar negara lewat ranah maya sudah menjadi hal lumrah di era internet. Korea Utara pernah membobol server Sony di AS lantaran tersinggung pemimpinnya diolok-olok dalam film Hollywood. Hacker Rusia pun pernah mematikan pembangkit listrik Ukraina saat kedua negara berkonflik.

Kecurigaan soal dalang serangan Petya kali ini pun mengarah ke Rusia. Terlebih, sebanyak 60 persen serangan Petya dilaporkan terjadi di Ukraina. Memang, Petya turut menyebar ke negara lain. Tapi pakar forensik digital Lesley Carhart berpendapat hal itu hanya sekedar collateral damage atau efek samping saja.

Ransomwares and hackers are becoming the scapegoats of nation state attackers. Petya is a wiper not a ransomware.https://t.co/lkrfWMw2Zl

— Matthieu Suiche (@msuiche) June 28, 2017

“Sabotase biasanya memang menimbulkan collateral damage. Ini bukan hal baru, hanya terjadinya di ranah digital saja,” kata Carhart, sebagaimana dirangkum KompasTekno dari Cnet, Senin (3/7/2017).

Lantas, supaya negara pembuatnya tak dicurigai, digunakanlah kedok ransomware sehingga Petya sang senjata cyber dikira sebagai alat hacker untuk mencari uang.

“Ransomware dan hacker dijadikan kambing hitam oleh aktor negara pelaku serangan cyber. Petya adalah wiper, bukan ransomware,” kicau Matthieu Suiche di Twitter.

Petya atau bukan Petya?

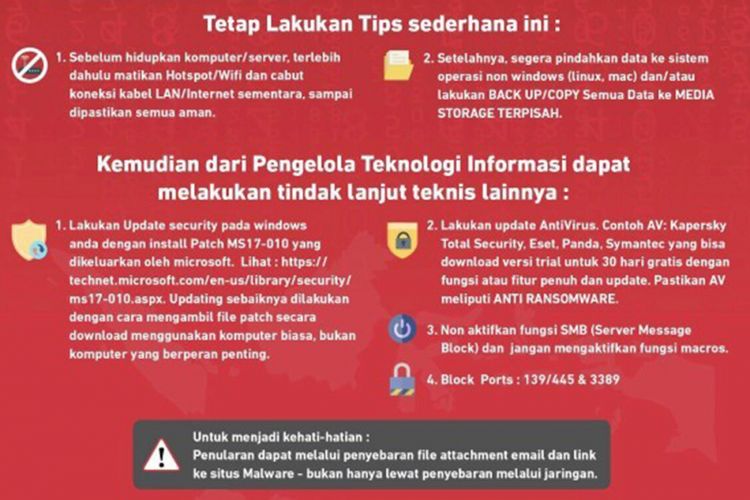

Imbauan dari Indonesia Security Incident Response Team on Internet Infrastructure (Id-SIRTII) untuk tidak langsung menyalakan komputer kantor pada hari Senin (3/7/2017) saat masuk kerja, untuk mengantisipasi penyebaran ransomware Petya.

Imbauan dari Indonesia Security Incident Response Team on Internet Infrastructure (Id-SIRTII) untuk tidak langsung menyalakan komputer kantor pada hari Senin (3/7/2017) saat masuk kerja, untuk mengantisipasi penyebaran ransomware Petya.Tapi ternyata bukan. Alih-alih ransomware jelmaan Petya, dia rupanya adalah wiper tipe anyar yang belum pernah ditemukan sebelumnya.

Kaspersky yang sempat kecele dan menyebut nama si wiper sebagai “Petya” akhirnya mengubah sebutan sang program jahat sebagai “NotPetya” alias “Bukan Petya”.

Baca: Serangan Ransomware Teranyar Ternyata dari Jenis Baru

Pakar keamanan Alfons Tanujaya dari Vaksincom juga menyebut si program jahat dengan nama lainnya, yakni “GoldenEye”. “Mesin” yang digunakan diambil dari ransomware “Petya” yang asli, kemudian dipermak lebih lanjut.

“Ini adalah source code Petya, tetapi sudah dimodifikasi teknik penyebarannya menjadi mirip WannaCry,” sebut Alfons lewat pesan singkat kepada KompasTekno.

“Kalau Petya tidak memiliki kemampuan menyebar otomatis, GoldenEye punya kemampuan menyebar otomatis di dalam intranet,” lanjut Alfons.

Langkah-langkah pencegahan ransomware Petya, sebagaimana diuraikan oleh Indonesia Security Incident Response Team on Internet Infrastructure (Id-SIRTII).

Langkah-langkah pencegahan ransomware Petya, sebagaimana diuraikan oleh Indonesia Security Incident Response Team on Internet Infrastructure (Id-SIRTII).Dia punya trik sederhana untuk menangkal serangan GoldenEye alias NotPetya alias Petya, yakni dengan membuat dua file kosong bernama “perf” dan “perfc.dll” (keduanya tanpa tanda kutip) di folder C:\Windows\.

Kedua file digunakan oleh GoldenEye untuk menandai komputer yang telah terinfeksi.

“Dengan menambahkan file kosong dengan nama perfc.dll dan perfc, maka kita membohongi GoldenEye sehingga ia akan melewatkan dan tidak menginfeksi komputer karena mengira sudah terinfeksi,” tandas Alfons.

Baca: Apa Itu Ransomware Petya?

Simak breaking news dan berita pilihan kami langsung di ponselmu. Pilih saluran andalanmu akses berita Kompas.com WhatsApp Channel : https://www.whatsapp.com/channel/0029VaFPbedBPzjZrk13HO3D. Pastikan kamu sudah install aplikasi WhatsApp ya.-

![]()

Kiat Menangkal Serangan Virus "Ransomware" seperti WannaCry

-

![]()

Badan Intelijen AS Tuding Ransomware WannaCry dari Korea Utara

-

![]()

Libur Lebaran Cegah Serangan Ransomware Petya di Indonesia

-

![]()

Menkominfo Minta 3 Sektor Ini Antisipasi Serangan Ransomware Petya

-

![]()

Waspada Virus Petya, Jangan Langsung Nyalakan Komputer Usai Libur Lebaran!