Menelusuri Jejak Dalang Peretasan Akun Twitter Bill Gates dkk

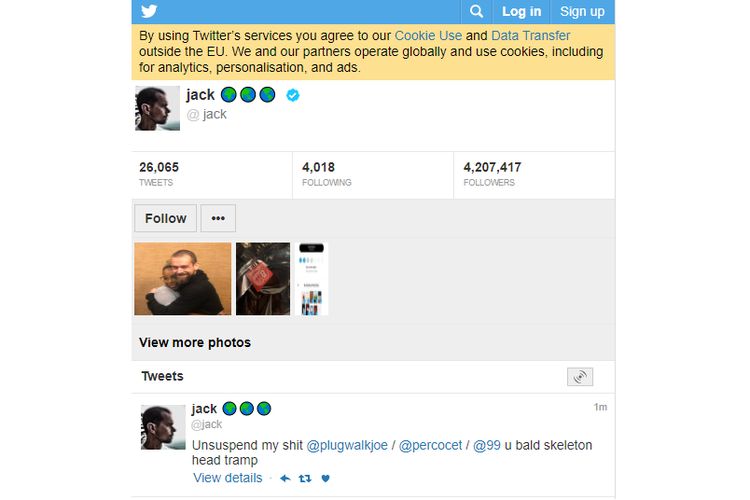

Lebih tepatnya, twit akun Jack saat diretas bulan September tahun 2019 lalu. Kala itu, akun Twitter Jack mendadak mengicaukan beberapa kata-kata bernada rasis dan menyatakan keberadaan sebuah bom, yang tidak mungkin dikicaukan oleh orang nomor satu di platform sebesar Twitter.

PlugWalkJoe disebut-sebut berkaitan degan sebuah akun original gengster (OG) di Instagram bernama 'joe' dan 'dead'. OG diketahui sebagai sebuah komunitas SIM swap yang terobsesi dengan aksi pembajakan akun media sosial.

Baca juga: Twitter Bill Gates dkk Diretas, Begini Cara Mengamankan Akun Agar Tidak Senasib

Akun-akun OG biasanya menggunakan nama-nama singkat, seperti @joe atau @b. Kepemilikan akun-akun OG ini memiiki nilai status dan pengaruh di lingkaran komunitas SIM swap.

Sebab, akun-akun tersebut bisa dijual dengan harga tinggi yang tentunya secara underground (diam-diam). Nah, akun OG @joe dan @dead diketahui milik sebuah akun Twitter dengan nama akun @Shinji dan nama profil Joseph.

Akun @Shinji yang diduga pemilik akun Instagram dan komunitas original gengster @dead.

Akun @Shinji yang diduga pemilik akun Instagram dan komunitas original gengster @dead.Hal itu diketahui dari sebuah arsip twit akun @Shinji yang kini sedang ditangguhkan Twitter.

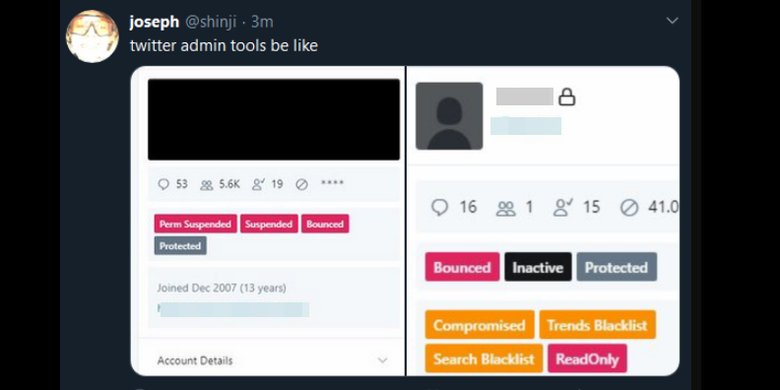

Akun itu sempat mengunggah sebuah tangkapan layar panel internal Twitter.

Tangakapan layar akun Twitter @Shinji saat mengunggah gambar yang diklaim panel internal Twitter.

Tangakapan layar akun Twitter @Shinji saat mengunggah gambar yang diklaim panel internal Twitter.Twit lain akun tersebut juga meminta untuk mengikuti akun @6. Usut punya usut, akun @6 telah diambil alih dari sebuah akun yang semula bernama "Lucky225".

"Lucky225" (nama samaran) ini merupakan seorang peneliti keamanan dan phreaker atau ahli IT yang hobi mengurai bug.

Dia mengetahui bahwa akunnya diretas pada Rabu (15/7/2020) pukul 14.00 waktu EST atau sekitar 01.00 WIB. Hari yang sama saat peretasan masal akun-akun tokoh ternama.

Lucky mengaku menerima konfirmasi kode reset password via Google Voice untuk akun @6.

Lucky mengatakan memang menon-aktifkan notifikasi SMS untuk mendapatkan kode otentikasi dua langkah (2FA).

Dia lebih memilih mendapakan kode satu kali yang dihasilkan oleh aplikasi otentikasi seluler. Namun, karena peretas berhasil mengubah e-mail dan menon-aktifkan metode keamanan 2FA, kode otentikasi sekali langkah dikirim ke akun Google Voice milik Lucky dan alamat e-mail baru yang ditambahkan peretas.

"Serangan itu bekerja di dalam alat admin yang kemungkinan Anda baru bsia memperbarui alamat e-mail setiap pengguna Twitter dan melakukannya tanpa mengirimkan pemberitahuan ke pengguna," kata Lucky kepada Krebs On Security, sebagaimana dirangkum KompasTekno.

"Sehingga, para peretas bisa menghindari deteksi dengan mengubah alamat e-mail akun korban lebih dulu dan kemudian menon-aktifkan 2FA," imbuhnya.

Akun @b mengunggap tangakapan layar yang diklaim sebagai panel internal Twitter.

Akun @b mengunggap tangakapan layar yang diklaim sebagai panel internal Twitter.Selama akun diretas dan berubah menjadi @6, Lucky mengatakan tidak bisa melihat apa saja twit yang diunggah bekas akunnya itu.

Namun, akun @6 -yang merupakan akun OG- ternyata telah diretas oleh akun OG lain yakni @b.

Seperti akun @Shinji, akun @b juga sempat menampilkan panel internal Twitter.