Apa dan Bagaimana Hadapi Ransomware? (Bagian I)

BAHASAN yang tak pernah kendur, terutama pada perkancahanan dunia Teknologi Informasi dan Komunikasi (TIK) Indonesia, sejak kejadian peretesan di Bank Syariah Indonesia (BSI) hingga Pusat Data Nasional (PDN) hari-hari ini adalah ransomware.

Selain PDN yang mencakup ratusan layanan kependudukan nasional, aset hi-profile yang diserangnya adalah Server INAFIS dan BAIS TNI.

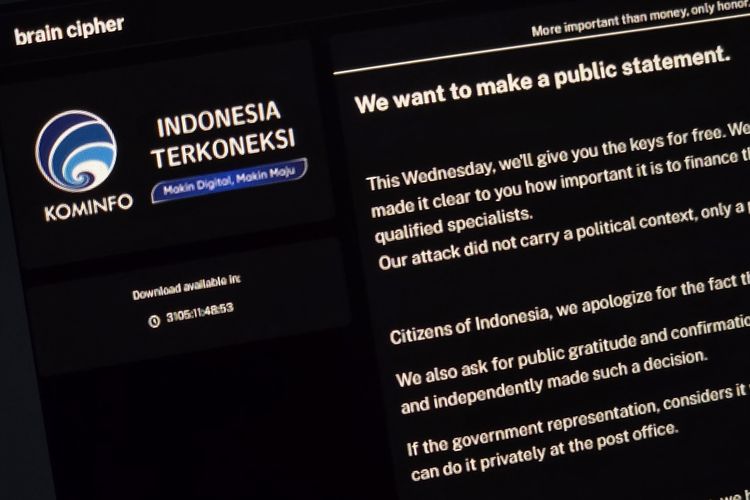

Tak lama dari itu, ransomware yang dilancarkan kelompok hacker Brain Cipher Ransomware melalui virus Lockbit 3.0.2 itu menemukan "panggungnya".

Itu karena BSSN dan Kominfo mengakui serangan dilakukan ransomware yang dikembangkan dari LockBit 3.0, yang sebelumnya menyerang BSI.

Kronologis kejadian diawali adanya upaya penonaktifkan fitur keamanan Windows Defender yang terjadi mulai 17 Juni 2024 pukul 23.15 WIB.

Setelah itu, aktivitas mencurigakan (malicious) mulai terjadi pada 20 Juni 2024 pukul 00.54 WIB, yakni adanya instalasi file malicious, penghapusan filesystem penting, penonaktifan layanan yang sedang berjalan, serta adanya proses disable file yang berkaitan storage (VSS, HyperV Volume, VirtualDisk, dan Veeam vPower NFS) dan akhirnya mengalami crash.

Lalu, 20 Juni 2024 pukul 00.55 WIB, Windows Defender mengalami crash dan tidak bisa beroperasi yang berimbas pada 210 data instansi pemerintah (pusat dan daerah) dienkripsi hacker.

Tak lama berselang, kelompok hacker Brain Cipher meminta tebusan senilai 8 juta dollar AS atau setara Rp 131 miliar.

Menteri Komunikasi dan Informatika (Menkominfo) Budi Arie Setiadi mengatakan, tidak akan memenuhi permintaan uang tebusan dari hacker dan justru sedang melacak keberadaannya.

Symantec menyebutkan, Brain Cipher Ransomware beroperasi melalui berbagai metode seperti phishing dan intrusi eksternal, tetapi juga memanfaatkan Initial Access Brokers (IAB) yang merupakan orang dalam yang dibayar untuk menyediakan akses internal.

Sementara itu, banyak yang mempertanyakan mengapa pusat data penting hanya menggunakan software keamanan bawaan Windows?

Sementara di sisi lain, banyak pihak menilai Linux lebih aman dari serangan malware ketimbang sistem operasi besutan Microsoft.

Performa Windows Defender dianggap terbatas dan mendasar, di mana sekelas PDN seharusnya menggunakan perlindungan tambahan lebih canggih.

Secara umum, ransomware setiap kali menyerang menyamarkan dirinya mengubah kompilasinya atau coding-nya. Antivirus apapun termasuk Windows defender akan kesulitan mengidentifikasinya.

Adapun secara spesifik, terdapat enam mekanisme serangan yang biasa dilakukannya.

Pertama, dia masuk melalui trojan horse atau merupakan eskalasi dari threat actor yang sudah bisa “masuk” ke dalam sistem.

Kedua, menyebar di internal dengan mekanisme virus melalui kelemahan pada sistem operasi (OS).

Ketiga, ransomware akan mengenkripsi file-file pada OS, dan “mengirimkan”/ ”menyimpan” key enkripsi kepada threat actor.

Keempat, threat actor akan meminta uang tebusan untuk key dekripsi sehinga data dapat dikembalikan.

Kelima, akibat langsung dari enkripsi, file menjadi tidak tersedia, sehingga sistem seperti database atau application dapat terhenti.

Keenam, guna menghentikan penyebaran dengan mekanisme virus/kelemahan OS, atau menghentikan akses threat actor, beberapa organisasi melakukan system shut down.

Mengenal Ransomware

Ransomware adalah jenis serangan berbahaya di mana penyerang mengenkripsi data organisasi/perusahaan dan meminta pembayaran untuk memulihkan akses.

Penyerang juga dapat mencuri informasi organisasi dan meminta pembayaran tambahan sebagai imbalan untuk tidak mengungkapkan informasi tersebut kepada pihak berwenang, pesaing, atau publik.

Istilah ini terdiri dari kata "ransom" dan "ware", yang terakhir ini merujuk pada perangkat lunak atau malware yang digunakan penyerang untuk mendapatkan uang tebusan (ransom) dari organisasi sebelum menggunakan enkripsi data sebagai leverage.

Adapun Lockbit merupakan salah satu jenis ransomware yang paling aktif saat ini. LockBit pertama dibentuk tahun 2019, yang dikenal dengan ABCD karena menyerang dengan ".abcd virus" extension.

LockBit 3.0 beroperasi sebagai Ransomware-as-a-Service (RaaS) yang merupakan lanjutan LockBit 2.0.

Sejak Januari 2020, LockBit mengadopsi pendekatan ransomware berbasis afiliasi, di mana afiliasinya menggunakan berbagai taktik untuk menargetkan berbagai bisnis dan organisasi infrastruktur penting.

Afiliasi diberi akses ke LockBit tool dengan imbalan persentase pembayaran tebusan (25 persen). Operator LockBit tidak bekerja dengan penutur bahasa Inggris dan melarang penargetan Rusia atau negara Commonwealth of Independent States (CIS) mana pun.

Karena keunikan dari Lockbit 3.0, ransomware menggunakan Advanced Techniques untuk menghindar atau Bypass Security Measures, seperti Anti-virus Software and Firewalls, sehingga dapat menyulitkan untuk mendeteksi dan menghapus malware ini.

Sementara itu, menurut riset dari cyberint, penyedia bisnis layanan menjadi sektor yang paling disasar kelompok ransomware saat ini dengan Amerika Serikat menjadi negara yang paling disasar kelompok ransomware saat ini.

Dari berbagai kejadian, sebuah survei yang diselenggarakan Sophos menunjukkan bahwa masih banyak perusahaan yang membayar uang tebusan kepada para penyerang.

Menurut laporan terbaru dari perusahaan keamanan Mandiant, anak perusahaan Google, tahun 2023 merupakan tahun yang memecahkan rekor untuk ransomware dibandingkan tahun-tahun sebelumnya.

Laporan mengindikasikan bahwa para korban membayar lebih dari 1 miliar dollar AS kepada para pelaku (dan itu pun hanya pembayaran yang diketahui)

Pada paruh pertama 2024 ini, para penyerang menggunakan taktik anti-forensik untuk menyembunyikan bagaimana mereka awalnya masuk ke dalam sistem, sehingga sulit untuk mengidentifikasi metode serangan awal.

Namun, akses awal ini biasanya hanya satu dari banyak langkah yang diperlukan untuk melakukan serangan besar, sering kali penyerang menggabungkannya dengan metode yang lain seperti phishing email, kompromi remote desktop protocol (RDP), atau eksploitasi kerentanan perangkat lunak.

Kilas balik "Wannacry Ransomware"

Apa yang terjadi hari ini, sejatinya pengulangan. Kita bisa terlena dari kejadian lampau atau bergegas bersiasat agar tak terjadi hal serupa yang eskalasinya lebih dahsyat.

Mari sekilas kembali ke 2017, saat ransomware bernama Wannacry terjadi masif di seluruh dunia, diawali serangan pada 1.878 IP per 12 Mei 2017 dan lalu meledak menjadi serangan terhadap 518.887 IP per 9 Juni 2017.

Sontak tahun itu, ransomware yang memiliki cara distribusi berbeda dari ransomware umumnya, telah menyebabkan kerugian hingga 4 miliar dollar AS di seluruh dunia!

Salah satu rumah sakit ternama di Jakarta, menjadi salah satu korban dari serangan ransomware wannacry tersebut.

Diawali salah seorang karyawan RS yang pulang tanpa mematikan komputer yang terhubung internet, sehingga menjadi jalur pembuka WannaCry untuk menginfeksi komputer yang terhubung internet.

Alhasil, 60 unit komputer terinfeksi, data pasien ter-enkripsi menyebabkan sistem antrean tidak bisa berfungsi.

Hacker meminta uang tebusan 300 dollar AS supaya bisa menyelamatkan data tersebut. Permintaan tak dipenuhi karena data pasien RS telah terselamatkan karena RS tersebut melakukan backup periodik.

Fedex, Amerika Serikat juga diserang wannacry pada 12 Mei 2017, menyebabkan beberapa sistem berbasis Windows kehilangan sejumlah informasi pelanggan serta menyebabkan paket tidak akan bergerak melalui sistem.

Renault (Perancis) diserang pada 14 Mei 2017, menyebabkan harus menunda produksi di pabrik mereka di Perancis, Slovenia, dan Rumania agar virus tidak terus menyebar.

Adapun PetroChina (China) diserang pada 13 Mei 2017, menyebabkan lebih dari 20.000 SPBU PetroChina offline serta 80 persem SPBU baru dapat melanjutkan operasi normal setelah 25 jam.

National Health Service/NHS (Inggris dan Skotlandia) juga diserang pada 13 Mei 2017. Hal ini menyebkan beberapa rumah sakit harus membatalkan operasi dan program perawatan pasien.

Adapun Hitachi (Jepang) diserang pada 15 Mei 2017, dengan menginfeksi sistem komputer mereka, sehingga tidak bisa menerima ataupun mengirim email dalam beberapa kasus.

Setelah tahun itu, Bank Indonesia pada tahun 2021, terkena serangan ransomware Conti, yakni dengan menyerang komputer personal BI di kantor Bengkulu.

Setelah ditelusuri, ada sekitar 16 komputer yang terdampak. Tidak ada data terkait sistem kritikal di BI (pusat) yang terdampak, dan tidak ada kerugian finansial, sebagaimana dilansir Kompas.id, Selasa (16/5/2023).

Lantas bagaimana menghadapi Ransomware yang satu ini?

Bersambung, baca artikel selanjutnya: Apa dan Bagaimana Hadapi Ransomware? (Bagian II-Habis)

Simak breaking news dan berita pilihan kami langsung di ponselmu. Pilih saluran andalanmu akses berita Kompas.com WhatsApp Channel : https://www.whatsapp.com/channel/0029VaFPbedBPzjZrk13HO3D. Pastikan kamu sudah install aplikasi WhatsApp ya.