Ransomware Baru Incar Indonesia, Bisa Kunci Perangkat dan Curi File

KOMPAS.com - Peneliti keamanan siber (cybersecurity) telah menemukan serangan ransomware baru bernama ShrinkLocker.

Ransomware adalah kategori program jahat (malware) yang mengunci data di komputer dengan enkripsi, lalu berusaha memeras korban dengan meminta tebusan.

Ransomware ini dinamai ShrinkLocker oleh perusahaan antivirus Kaspersky karena menyoroti prosedur pengubahan ukuran partisi (bagian dari media penyimpanan hard drive), yang penting bagi penyerang untuk memastikan sistem melakukan booting (proses menyalakan komputer) dengan benar diikuti file yang terenkripsi.

Baca juga: Peran Kecerdasan Buatan Memerangi Ransomware

Adapun ShrinkLocker diketahui telah menyerang perusahaan di bidang manufaktur baja, vaksin, serta entitas pemerintahan. Negara yang terdampak mencakup Indonesia, Meksiko, dan Yordania.

Cara kerja ShrinkLocker

Secara rinci, pelaku ancaman diketahui menggunakan bahasa pemrograman VBScript.

Bahasa ini digunakan untuk melakukan otomatisasi tugas-tugas pada komputer Windows, dan membuat skrip (script) berbahaya dengan fitur yang belum pernah dilaporkan untuk memaksimalkan kerusakan.

Skrip ini bisa memeriksa versi Windows di komputer, dan mengaktifkan fitur BitLocker yang sesuai. BitLocker sendiri adalah fitur keamanan Windows yang menyediakan enkripsi partisi dalam sebuah hard drive.

Dengan metode ini, skrip ini diyakini bisa menginfeksi sistem operasi (OS) baru dan lama hingga Windows Server 2008.

Jika versi OS cocok untuk serangan tersebut, skrip akan mengubah pengaturan booting komputer dan mencoba mengenkripsi seluruh drive menggunakan BitLocker.

Baca juga: Hacker LockBit Disebut Minta Tebusan Rp 296 Miliar untuk Data BSI, tapi Ditawar Setengah Harga

Skrip ini akan membuat partisi baru, yang menyiapkan bagian drive komputer terpisah berisi file untuk booting sistem operasi.

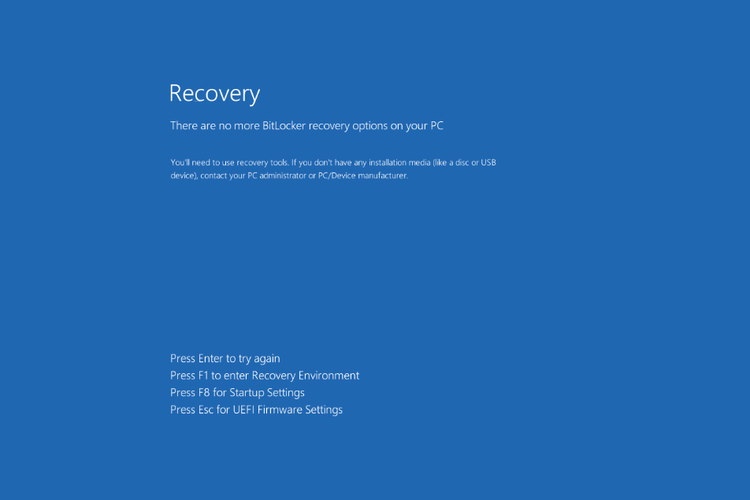

Hal ini bertujuan untuk mengurung korban di tahap berikutnya. Penyerang juga menghapus pelindung BitLocker, sehingga pengguna tidak memiliki opsi untuk memulihkan kunci enkripsi BitLocker.

Satu-satunya pihak yang memegang kunci BitLocker adalah penyerang itu sendiri, yang diperoleh lewat alat TryCloudflare.

Alat ini digunakan developer untuk menguji coba terowongan (tunnel) layanan infrastruktur internet Cloudflare, tanpa harus menambahkan situs ke Domain Name System (DNS) Cloudflare.

Tahap berikutnya, skrip berbahaya akan mengirimkan informasi tentang sistem dan kunci enkripsi komputer menuju server penyerang. Penyerang ini kemudian menutupi jejaknya dengan menghapus log dan berbagai file yang dinilai bisa digunakan untuk melacak dirinya.

Terakhir, malware pun akan melakukan penutupan paksa sistem pengguna, yang dimungkinkan oleh instalasi file di partisi terpisah yang sudah dijelaskan sebelumnya.