Mengenal Ransomware LockBit 3.0 yang Diduga Serang BSI dan Cara Kerjanya

KOMPAS.com - Pada 8 hingga 11 Mei 2023, layanan dari bank BSI (Bank Syariah Indonesia) mengalami gangguan yang membuat sejumlah nasabah tidak bisa melakukan transaksi di kantor cabang, ATM, hingga BSI Mobile.

Masalah BSI error ini sontak membuat publik geger. Sejumlah pihak menduga apabila BSI gangguan disebabkan oleh serangan Ransomware LockBit 3.0.

Baca juga: Hacker Spesialis Ransomware Klaim Jadi Dalang BSI Down dan Ancam Sebar Data Nasabah

Dugaan penyebab BSI error itu salah satunya muncul dari twit akun dengan handle @darktracer_int, yang aktif melakukan melaporkan aktivitas peretasan.

Pada Sabtu lalu (13/5/2023), akun tersebut mengungkapkan terdapat peretas yang menggunakan Ransomware LockBit 3.0 untuk menyerang layanan BIS dan membuatnya mengalami gangguan.

LockBit ransomware gang claimed responsibility for the disruption of all services at Bank Syariah Indonesia, stating that it was a result of their attack. They also announced that they have stolen 15 million customer records, employee information, and approximately 1.5 terabytes… pic.twitter.com/pSp4H41BTb

— Fusion Intelligence Center @ DarkTracer (@darktracer_int) May 12, 2023

Dalam gambar yang diunggah Dark Tracer, hacker mengaku telah mencuri sekitar 1,5 TB (terabyte) data yang ada di dalam sistem bank. Data tersebut diklaim terdiri dari data 15 juta nasabah dan karyawan.

Data tersebut meliputi nomor HP, alamat, nama, informasi dokumen, jumlah saldo bank, nomor kartu, transaksi yang dilakukan, dsb), dokumen finansial, legal, NDA (kontrak kerja bank/non-disclosure agreement), dan kata sandi (passwords) semua layanan internal dan eksternal yang ada di bank.

Selain menyebutkan data apa saja yang sudah dicuri, hacker juga mengancam bakal membocorkan data nasabah. Hacker meminta pihak BSI untuk menghubungi para peretas dalam waktu 72 jam untuk menyelesaikan masalah.

Melihat dugaan ini, lantas sebenarnya apa itu Ransomware LockBit 3.0 yang diklaim menyebabkan BSI gangguan? Bila tertarik untuk mengetahui lebih lanjut, berikut adalah penjelasan mengenai Ransomware LockBit 3.0.

Apa itu Ransomware LockBit 3.0?

Ransomware merupakan perangkat lunak berbahaya atau malicious software (malware) yang dapat menyerang perangkat dengan mengunci (mengenkripsi) data atau file di dalamnya. Ransomware punya beberapa tipe atau jenis, salah satunya LockBit 3.0.

LockBit 3.0 adalah Ransomware penerus generasi “LockBit” sebelumnya, yaitu LockBit dan LockBit 2.0. Saat awal kemunculannya, LockBit dikenal juga dengan “ABCD” Ransomware atau “.abcd virus”.

LockBit pertama muncul pada 2019. Kala itu, LockBit disebut sebagai “.abcd virus” karena nama tersebut mengacu pada nama ekstensi file yang digunakan untuk mengunci atau mengenskripsi file korban.

LockBit memiliki spesialiasi untuk menyerang perangkat-perangkat pada organisasi, perusahaan, dan lembaga pemerintah. LockBit telah menyerang organisasi besar di berbagai negara, termasuk Indonesia.

Tujuan penyerangan LockBit tak lain tak bukan adalah untuk mendapatkan uang dengan meminta tebusan kepada target atau korban. Saat data di perangkat korban berhasil dikunci, penyerang yang memakai LockBit bakal meminta sejumlah tebusan.

Jika korban membayarnya, penyerang atau peretas bakal memberikan kode untuk mendekripsi (membuka kunci) pada data-data yang terkunci di sistem komputer. Dalam melakukan penyerangan, peretas tidak bekerja sendirian.

Dikutip dari Makeuseof, LockBit beroperasi dalam bentuk Ransomware-as-a-Service (RaaS), yang mana peretas dan pengembang LockBit saling bekerja sama. Peretas membayar akses ke jenis Ransomware tertentu yang dibuat pengembang.

Baca juga: Persebaran Ransomware Naik 180 Persen, Target Utamanya Pengguna Windows

Untuk diketahui, LockBit bukan hanya dipakai sebagai nama untuk jenis Ransomware, melainkan juga dipakai sebagai identitas atau nama kelompok peretas yang mengembangkannya.

Sebagai Ransomware, LockBit terus dikembangkan hingga kini. Setelah generasi pertama muncul pada 2019, munculah LockBit 2.0 pada 2021 atau dikenal dengan LockBit Red.

Ransomware LockBit 2.0 tidak hanya dapat melakukan enkripsi file pada perangkat korban, tetapi juga dapat mentransfernya ke perangkat lain. Dengan model penyerangan seperti itu, LockBit 2.0 menjadi Ransomware yang lebih menakutkan dari generasi sebelumnya.

Setelah LockBit 2.0, kini muncul LockBit 3.0 atau dikenal dengan LockBit Black seperti yang tengah ramai dibicarakan karena diduga menyerang bank BSI. Lantas, bagaiaman cara kerja Ransomware LockBit 3.0? Untuk lebih lengkapnya, berikut penejelasan cara kerja LockBit 3.0.

Cara kerja Ransomware LockBit 3.0

Ransomware LockBit 3.0 muncul pertama kali pada sekitar pertengahan 2022. LockBit 3.0 juga dapat mengenkripsi dan mengekstraksi semua file di perangkat korban, sehingga penyerang dapat “menyandera” data korban sampai uang tebusan dibayar.

Untuk menyerang korban dan meminta uang tebusan, cara kerja Ransomware LockBit 3.0 umumnya adalah sebagai berikut:

- Ransomware LockBit 3.0 menginfeksi perangkat korban, mengenkripsi file, dan menambahkan ekstensi file terenkripsi dengan nama "HLjkNskOq".

- Enkripsi dilakukan dengan kunci perintah yang disebut dengan “-pass”.

- LockBit 3.0 menciptakan berbagai jalur penyerangan untuk melakukan banyak tugas secara bersamaan, sehingga proses enkripsi data dapat berjalan dengan lebih cepat.

- LockBit 3.0 menghapus layanan atau fitur tertentu di perangkat untuk memudahkan enkripsi dan ekstraksi file.

- LockBit 3.0 menggunakan sistem penghubung program atau API (Application Programming Interface) untuk menyimpan akses layanan kontrol database manajer.

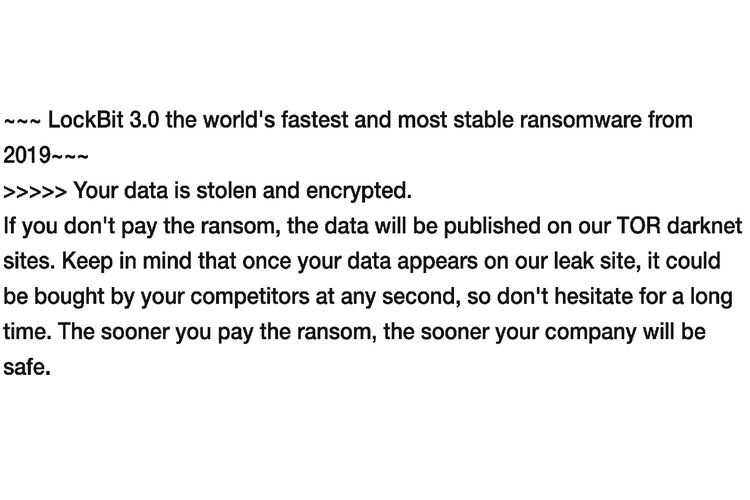

- LockBit 3.0 mengubah wallpaper perangkat korban untuk memberitahu mereka sedang diserang. Contoh pesan tersebut bisa dilihat pada gambar di bawah ini.

Tampilan pesan peretas yang menggunakan Ransomware LockBit 3.0 untuk mengunci file korban di perangkat dan meminta tebusan.

Tampilan pesan peretas yang menggunakan Ransomware LockBit 3.0 untuk mengunci file korban di perangkat dan meminta tebusan.Itulah cara kerja Ransomware LockBit 3.0 secara umum. Jika korban tak membayar tebusan dalam jangka waktu tertentu, penyerang bakal menjual data yang telah mereka curi ke peretas lain di dark web.

Sementara itu, di tengah dugaan serangan Ransomware LockBit 3.0, pihak BSI sempat menyebut bahwa gangguan pada layanannya disebkan karena proses maintenance (pemeliharaan sistem).

Akan tetapi, setelah beberapa hari layanan tidak berangsur pulih, Menteri BUMN Erick Thohir mengakui adanya serangan terhadap sistem BSI. Namun, tak dijelaskan lebih lanjut seperti apa serangan tersebut beroperasi.

Kini, layanan BSI telah pulih dan dapat diakses oleh nasabah. Setelah menemukan bahwa sistemnya mengalami serangan siber, pihak BSI mengeklaim seluruh data dan dana nasabah tetap aman.

Badan usaha negara tersebut disebut tengah melakukan mitigasi atas segala kemungkinan untuk memastikan keamanan data nasabah.

“Kami sebagai pengelola keuangan nasabah sudah tentu memastikan kepada nasabah dan stakeholder bahwa data dan dana nasabah dalam kondisi baik dan aman di BSI,” jelas Direktur BSI Herry Gunardi dalam konferensi di Wisma Mandiri Thamrin, Jakarta, Kamis (11/5/2023).

BSI tengah melakukan evaluasi dan temporary switch off terhadap sejumlah layanannya. BSI juga terus melakukan koordinasi dengan sejumlah pihak, seperti Otoritas Jasa Keuangan (OJK), Bank Indonesia (BI), pemegang saham, dan pihak lainnya.

“Terkait dugaan adanya serangan siber, pada dasarnya perlu pembuktian lebih lanjut melalui audit dan digital forensik,” tambah Hery.

Baca juga: Persebaran Ransomware Naik 180 Persen, Target Utamanya Pengguna Windows

Hery juga memastikan bahwa BSI akan terus meningkatkan keamanan siber, sedangkan pihak perseroan bakal menerapkan prosedur operasi standar (standard operating procedure/SOP) keamanan siber yang sesuai ketentuan dari OJK.

"Kami menerapkan dan senantiasa meningkatkan cybersecurity yang sejalan dengan ketentuan regulator,” ujarnya kepada Kompas.com.

Simak breaking news dan berita pilihan kami langsung di ponselmu. Pilih saluran andalanmu akses berita Kompas.com WhatsApp Channel : https://www.whatsapp.com/channel/0029VaFPbedBPzjZrk13HO3D. Pastikan kamu sudah install aplikasi WhatsApp ya.